Das Domain Name System (DNS) ist ein Eintrag auf den Nameserver der zur Namensauflösung eingegebener Internetadressen benötigt wird.

Zu beachten ist, dass ein DNS-Update bis zu 24 Stunden dauern kann. Dieses Update kann nicht beschleunigt werden, da hierfür externe Server verantwortlich sind, welche die Verzögerung verursachen. Wikipedia – DNS-Caching

Die DNS-Updates werden immer live auf den Nameservern von do.de vorgenommen und die DNS-Einträge haben i.d.R. eine TTL von 15 Minuten, sodass Änderungen nach Ablauf dieser Zeit wirksam sind.

Wichtig: Veränderungen an den DNS-Einstellungen, die von den Grundeinstellungen abweichen, können die Funktionalität der Domain negativ beeinflussen. Es ist zu empfehlen nur mit entsprechenden Kenntnissen die DNS anzupassen.

Inhaltsverzeichnis

DNS Konfiguration aufrufen

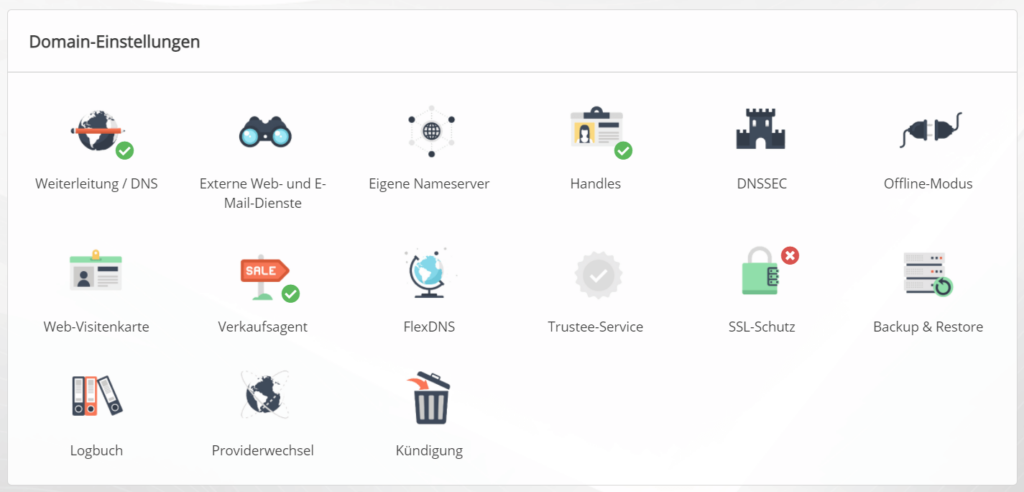

Die DNS wird in der Navigation über „Domains“ -> „Einstellungen“ -> „Weiterleitung / DNS“ aufgerufen.

DNS-Übersicht

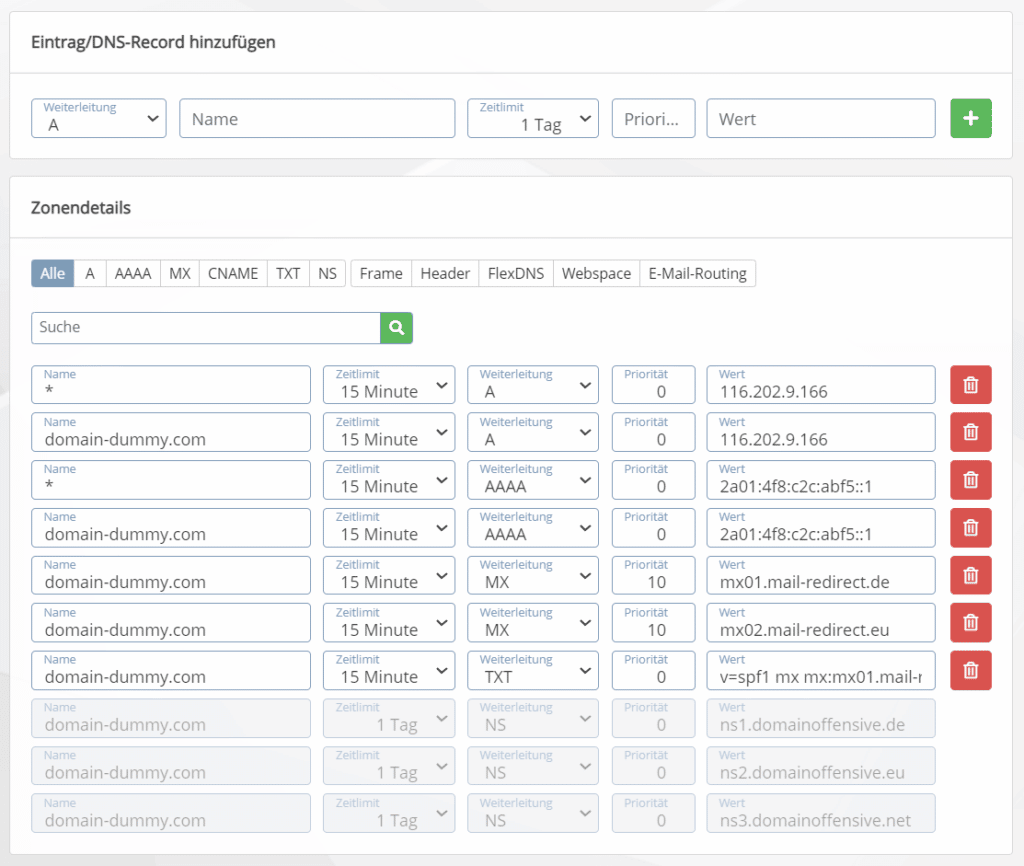

Es wurde eine zentrale Stelle für sämtliche Weiterleitungen geschaffen, die es ermöglicht alle Records und Weiterleitungen über die DNS zu konfigurieren.

Es können DNS-Einträge vom Typ A / ALIAS / AAAA / CAA / CNAME / MX / SRV / TXT / NS und OPENPGPKEY angelegt und bearbeitet werden. Darüber hinaus auch FRAME / HEADER (301) / HEADER (302) / FLEXDNS / WEBSPACE und E-MAILROUTING.

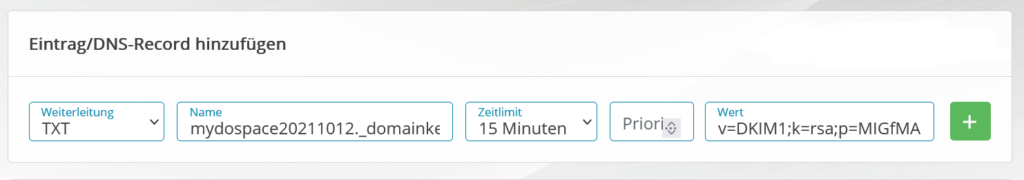

Name: Das Feld enthält die Domain bzw. Subdomain für welche der Eintrag gilt.

Zeitlimit (TTL) :Die TTL (time to live) gibt das Verfallsdatum für den Eintrag an.

Type: Hier wird der Record-Typ angezeigt. Je nach Verwendung wird ein bestimmter Record-Typ gewählt.

Priorität: Die Priorität gibt an, welcher der Einträge (vom gleichen Typ) priorisiert werden soll. Die Priorität wird nur bei bestimmten Record-Typen (z.B MX) verwendet.

Wert: Der Wert gibt das Ziel an.

Anlegen eines Ressource-Records

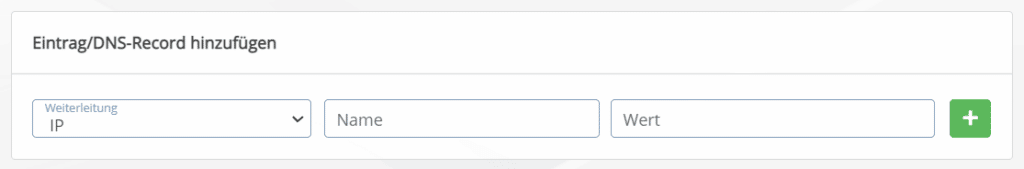

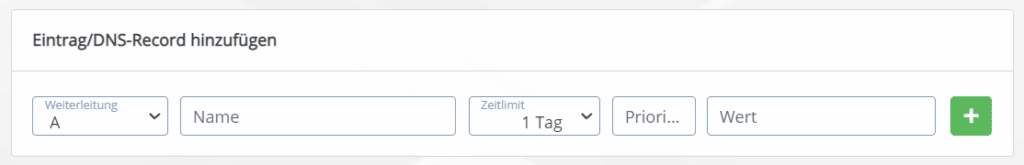

Wähle im Dropdown-Feld „Weiterleitung“ den gewünschten Resource Record (RR) aus. Trage dann in das Feld „Name“ die Subdomain ein, für die der Eintrag erstellt werden soll. Die Domain wird automatisch angehängt. Ergänze im Feld „Wert“ das Ziel.

Um auch die TTL und Priorität zu definieren, kannst Du oben-rechts auf der Seite den Expertenmodus aktiviert.

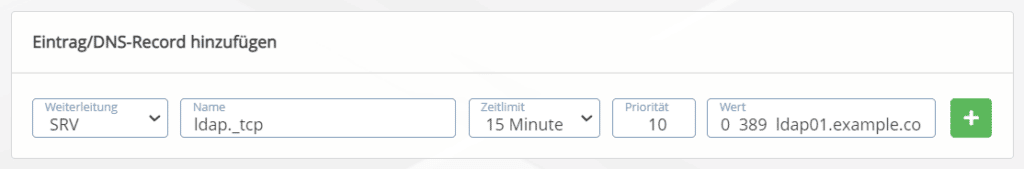

SRV-Eintrag

Mittels SRV (Service) Resource Records kann per DNS propagiert werden, welche IP-basierenden Dienste in einer Domain angeboten werden. Zu jedem Dienst werden weitere Informationen geliefert, wie zum Beispiel der Server-Name, der diesen Dienst bereitstellt. Ein Dienst wird durch den Namen und das mit einem Punkt angehängte Protokoll bezeichnet. Beiden Komponenten wird ein _ vorangestellt, um Verwechslungen mit anderen Domain-Namen zu verhindern.

Aufbau

- Service: Dienst + Protokoll + Domain

- TTL: Gibt an, wie lange dieser RR (Resource Record) im Cache gehalten werden darf.

- IN: Internet

- SRV: Der String „SRV“

- Priorität: Die niedrigste Priorität hat Vorrang, diejenigen mit den höchsten Ziffern dienen als Ersatz im Fall eines Ausfalls.

Erlaubte Zeichen sind die Ziffern von 0-9. - Gewicht: Innerhalb gleicher Priorität sollte die Wahrscheinlichkeit für die Auswahl eines Dienstes relativ zum Gewicht sein (bei einem Dienst mit Gewicht 3 und einem mit Gewicht 2 sollte also im Mittel zu 60 % der erste Dienst gewählt werden – dies dient zur Serverlastverteilung).

- Port: TCP- oder UDP-Portnummer.

- Server: Server, der diesen Dienst bereitstellt (dabei darf es sich nicht um einen Alias, also eine Domain mit einem CNAME RR, handeln).

Beispiel

_ldap._tcp.example.com. 3600 IN SRV 10 0 389 ldap01.example.com.

Ein Client kann in diesem Beispiel per DNS ermitteln, dass in der DNS-Domain example.com der LDAP-Server ldap01 existiert, der über TCP Port 389 erreichbar ist.

PTR-Eintrag

PTR Resource Records ordnen im Domain Name System (DNS) einer IP-Adresse einen oder mehrere Hostname/n zu, sodass eine IP-Adresse zu einem Hostnamen aufgelöst werden kann. Das heißt aber auch, dass nur der Inhaber der IP-Adresse, also in der Regel der Serveranbieter dem die IP-Adresse gehört, einen PTR-Record setzen kann.

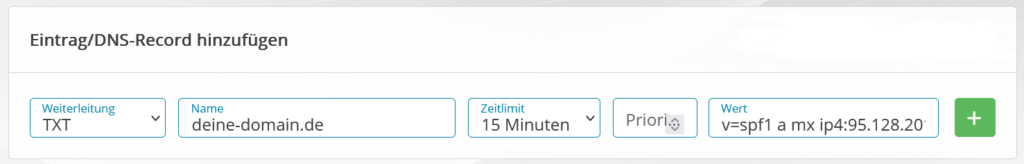

SPF-Eintrag

SPF steht für Sender Policy Framework und ist eine Technik zur Eindämmung von Spam- oder Virenmails mit gefälschtem Absender.

Da bei SPF in der zuständigen Zonendatei (DNS) der Absenderdomain ein spezieller TXT-Eintrag eingebaut wird, ist gewährleistet, dass Unbefugte keine Manipulationen vornehmen können.

Bei SPF wird ein Record vom Typ TXT in die Zonendatei der Domain eingetragen. In diesem Eintrag werden die berechtigten SMTP-Server zu einer Domain genannt. Mailserver können bei eingehenden Mails anhand der Absenderdomain und den Informationen aus dem SPF-Eintrag dieser Domain feststellen, ob der sendende SMTP-Server überhaupt berechtigt war, diese Mails zu versenden.

Ein SPF-Record sieht beispielsweise so aus:

deine-domain.de IN TXT "v=spf1 a mx ip4:95.128.201.194 a:mxfallback.redirect.domainoffensive.de -all"

- Es sind alle Server, für die MX-Records in dieser Domäne existieren, gültig

- Es sind alle Server, für die A-Records in dieser Domäne existieren, gültig

- Zusätzlich sind Mails vom Server mit der IP „95.128.201.194“ erlaubt

- Mails vom Server „mxfallback.redirect.domainoffensive.de“ werden ebenfalls akzeptiert

- alle anderen Mailserver sind Spam-/Virenschleudern und nicht autorisiert

Um einen eigenen SPF-Eintrag in Form eines TXT-Record in der DNS/Zone zu erstellen, kannst Du diesen Generator verwenden.

Hinweis: Für interne Dienste wird der SPF-Record automatisch angelegt.

DMARC-Eintrag

Ein DMARC-Eintrag ist eine DNS-Einstellung, die dazu dient, die Echtheit von E-Mails zu überprüfen und vor Spoofing oder Phishing zu schützen. DMARC steht für „Domain-based Message Authentication, Reporting, and Conformance“.

Es legt Regeln fest, wie E-Mail-Empfänger mit nicht authentifizierten E-Mails aus der eigenen Domain umgehen sollen, wie z.B. sie ablehnen oder in den Spam-Ordner verschieben.

Ein Beispiel für einen DMARC-Eintrag in der DNS:

_dmarc.example.com. IN TXT "v=DMARC1; p=none; pct=100; adkim=s; aspf=s;"Der DMARC-Eintrag aus dem Bespiel gibt an, dass alle E-Mails von der Domain „example.com“ streng nach DKIM und SPF authentifiziert werden müssen, jedoch keine direkten Handlungen für nicht konforme E-Mails durchgeführt werden.

Nachfolgend eine Tabelle mit möglichen Angaben im Feld „Wert“.

| Abkürzung | Bedeutung | Angabe | Erlaubte Werte |

|---|---|---|---|

| v (Version) | Protokollversion | notwendig | DMARC1 |

| pct (Prozentsatz) | Prozentualer Anteil der zu filternden Mails | optional | ganze Zahl zwischen 0 und 100 |

| p (Politik) | Anweisung, wie mit Mails der Hauptdomain zu verfahren ist. | notwendig | none, quarantine, reject |

| sp (Subdomain-Politik) | Anweisung, wie mit Mails der Subdomain zu verfahren ist. | optional | none, quarantine, reject |

| adkim | Abgleichmodus für DKIM | optional | r, s |

| aspf | Abgleichmodus für SPF | optional | r, s |

Bei „’strict“ müssen die Domains exakt übereinstimmen, bei „‚relaxed“ darf die „From“ Kopfzeile auch eine Subdomain enthalten.

Eine vollstände Tabelle mit allen möglichen Konfigurationsmöglichkeiten findet sich im Wikipedia: https://de.wikipedia.org/wiki/DMARC

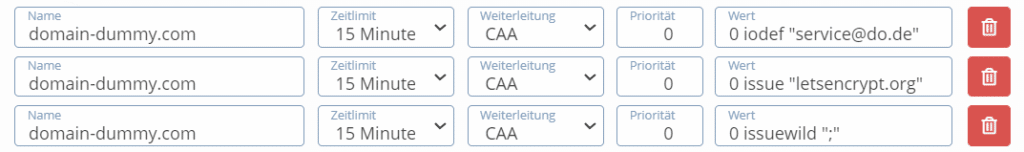

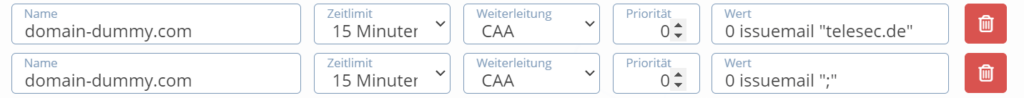

CAA-Eintrag

CAA steht für Certification Authority Authorization und erlaubt dem Domaininhaber in der DNS zu bestimmen, welchen Zertifizierungsstelle (CA) ein SSL-Zertifikat für die Domain ausstellen darf.

Ein CAA-Record sieht beispielsweise so aus:

example.com. IN 86400 CAA 0 0 issue "letsencrypt.org"

- flag: Ein Wert zwischen 0 – 255. Findet aktuell Anwendung zur Repräsentation des „critical flag“ nach RFC

- tag: Ein ASCII-String der die Eigenschaft darstellt.

- value: Wert der mit dem „Tag“ verknüpft ist.

Folgende „Tags“ sind definiert:

- iodef – legt die Mail-Adresse fest, an die die CA-Benachrichtigungen zur Ausstellung des Zertifikates schickt; aktuell nicht von allen CA’s unterstützt

- issue – autorisiert die im „value“ angegebene CA zur Ausstellung der Zertifikates

- issuewild – erlaubt Wildcard-Zertifikate

- issuemail – Dieser Tag legt fest, welche Zertifizierungsstellen S/MIME-Zertifikate für die Domain ausstellen darf, um deren E-Mail-Adressen zu zertifizieren. Ist der „Wert“ der CA leer (im Beispiel unten: 0 issuemail „;“), dann ist das Ausstellen von Zertifikaten für die E-Mail-Adressen der Domain verboten. Mit der Angabe des issuer-domain-name der Zertifizierungsstelle (im Beispiel unten: 0 issuemail „telesec.de“) darf diese das Zertifikat ausstellen.

Du kannst diesen Generator für den CAA-Record verwenden.

DKIM-Eintrag

DomainKeys (DKIM) werden über einen TXT-Records in einer maximalen Schlüssellänge von 2048bit unterstützt.

Mit der Zeichenbegrenzung soll vor DNS Amplification Attacks geschützt werden und keine größeren UDP-Antwort-Pakete ausgeliefert werden.

Hinweis: Für interne Dienste wird der DKIM-Schlüssel automatisch angelegt.

Beispiel:

Kurz-Video – DNS anschaulich erklärt

Im folgenden Video wird veranschaulicht wie ein Domain Name System (DNS) funktioniert.

Bereitgestellt von der NIC.AT (Registrierungsstelle für .at-Domains).

DNSSEC – Domain Name System Security Extensions

Wenn Du einen eigenen Nameserver mit DNSSEC nutzt, kannst Du die DNSKEY’s für bestimmte Domainendungen über die „Domain-Einstellungen“ hinterlegen.