Um die Sicherheit für die gehosteten Projekte zu erhöhen, blockiert unsere Firewall den Zugriff von unseren Webhosting-Servern zu einem externen Server.

Die notwendigen externen Verbindungen für alle gängigen CMS-, Blog- und Shopsysteme (WordPress, Joomla, Magento, etc.) wurden freigeschaltet, sodass es i.d.R zu keinen Problemen der Projekte kommen sollte.

Bei speziellen, eigenen Lösungen oder auch Angriffen aus dem Webspacepaket, können IP-Adressen von der Firewall blockiert werden. In dem Fall wird eine E-Mail vom System – mit der IP-Adresse die blockiert wurde – verschickt.

Die nachfolgenden Punkte zeigen, wie festgestellt werden kann, ob es sich um eine gewollte Verbindung handelt.

Whois der IP-Adresse prüfen

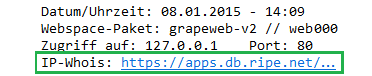

In der E-Mail befindet sich ein Link, der die Whois-Daten der genannten IP bei der RIPE (Verwaltungsstelle der IP-Adressen) ermittelt. Anhand dieser kann der Inhaber der IP-Adresse abgefragt werden.

Die meisten großen Firmen wie z.B. Google, Amazon, etc. sind hier direkt als Inhaber eingetragen. Wenn in den Daten also der Hersteller der Software, Plugin o.Ä. identifiziert werden kann, kann die IP-Adresse über den Link in der E-Mail freigeschaltet werden. Eventuell sollte vor der Freischaltung geklärt werden, welche Daten genau an diesen übermittelt werden.

Script anhand von Logs ermitteln

Die Ermittlung über den Whois der IP-Adresse (wie oben genannt), führt leider eher selten sofort zum Ergebnis, sodass weitere Recherche notwendig ist.

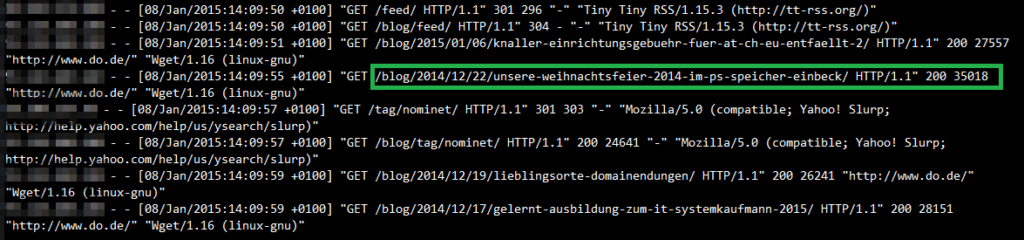

Im FTP-Zugang vom Webspace-Paket befindet sich im Verzeichnis /log eine Zugriffs-Log (access_log). Meist ist es nötig diese Datei auf den Computer herunter zu laden, da diese zu groß ist um sie online zu öffnen.

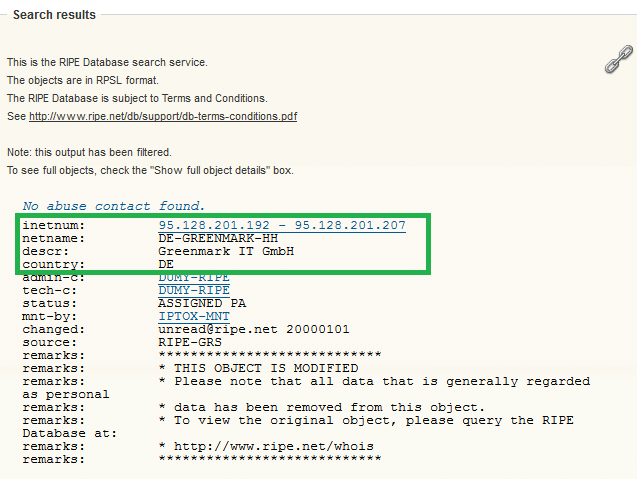

Anhand der Daten des versuchten Zugriffes kann die Suche in der Zugriffs-Log (access_log) zeitlich eingegrenzt und gezielter vorgegangen werden. Das Datum für den Zugriff, befindet sich in der Mail „Webspace WXXXXX: Ausgehende Verbindung unterbrochen“. Das mögliche Script befindet sich hinter „GET“; Es gibt allerdings keine Garantie, dass das Ergebnis wirklich das Script ist, welches den externen Zugriff versucht. In diesem Script könnte es zu Einbindungen anderer Scripte kommen, welche wiederum andere Scripte einbinden, welche dann den externen Zugriff verursachen und dann nicht in der Zugriffs-Log (access_log) erscheinen. Zu beachten ist, dass es sich bei der IP-Adresse aus der Log nicht um die IP-Adresse handelt die geblockt wurde, sondern um die IP-Adresse von demjenigen diese Datei aufgerufen/angefordert wurde.

Weitere Handgriffe

Viele Webserver sind so konfiguriert, dass unter der IP-Adresse eine Webseite aufgerufen wird. Mit Glück wird so ggf. die Webseite des bekannten Software-Partners aufgerufen und die IP-Adresse kann direkt freigeschaltet werden. Die Freischaltung sollte nur von fortgeschrittene Benutzern erfolgen, da sich hinter der IP auch ein Server mit Schadsoftware verbergen könnte.

Zur weiteren Hilfestellung kann das Online-Tool Robtex (https://www.robtex.com/) genutzt werden. Dieses stellt verschiedene Informationen zur gesuchten IP-Adresse bereit. Spannend sind die Hostnamen die zu der IP-Adresse gefunden werden. Ggf. ist einer der dort gefunden Hostnamen bereits bekannt.

Schreibe einen Kommentar